概念

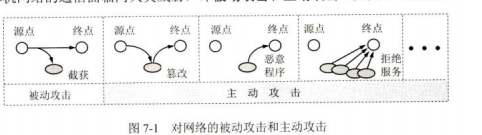

计算机网络的通信面临两大类威胁,即被动攻击和主动攻击

被动攻击是指攻击者从网络上窃听他人的通信内容。通常把这类攻击称为截获。在被动攻击中,攻击者只是观察和分析某一个协议数据单元PDU(这里使用PDU这一名词是考虑到所涉及的可能是不同的层次)而不干扰信息流。即使这些数据对攻击者来说是不易理解的,他也可通过观察PDU的协议控制信息部分,了解正在通信的协议实体的地址和身份,研究PDU的长度和传输的频度,从而了解所交换的数据的某种性质。这种被动攻击又称为流量分析(traffic analysis)

主动攻击有如下几种最常见的方式:

- 篡改

- 恶意程序(rogue program)

- 计算机病毒(computer virus)

- 计算机蠕虫(computer worm)

- 特洛伊木马(Trojan horse)

- 逻辑炸弹(logic bomb)

- 后门入侵(backdoor knocking)

- 流氓软件

- 拒绝服务DoS(Denial of Service)

攻击者向互联网上的某个服务器不停地发送大量分组,使该服务器无法提供正常服务,甚至完全瘫痪

若从互联网上的成百上千个网站集中攻击一个网站,则称为分布式拒绝服务DDoS(Distributed Denial of Service)。有时也把这种攻击称为网络带宽攻击或连通性攻击。

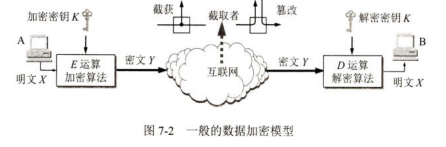

数据加密模型

早在几千年前人类就已经有了通信保密的思想和方法。直到1949年,信息论创始人香农(C.E.Shannon)发表著名文章[SHAN49],论证了一般经典加密方法得到的密文几乎都是可破的。密码学的研究曾面临着严重的危机。但从20世纪60年代起,随着电子技术、计算技术的迅速发展以及结构代数、可计算性和计算复杂性理论等学科的研究,密码学又进入了一个新的发展时期。在20世纪70年代后期,美国的数据加密标准DES(Data Encryption Standard)和公钥密码体制(public key crypto-system,又称为公开密钥密码体制)的出现,成为近代密码学发展史上的两个重要里程碑。

鉴别

在网络的应用中,鉴别(authentication)是网络安全中一个很重要的问题。鉴别和加密是不相同的概念。鉴别的内容有二。一是要鉴别发信者,即验证通信的对方的确是自己所要通信的对象,而不是其他的冒充者。这就是实体鉴别。实体可以是发信的人,也可以是一个进程(客户或服务器)。因此这也常称为端点鉴别。二是要鉴别报文的完整性,即对方所传送的报文没有被他人篡改过。至于报文是否需要加密,则是与“鉴别”性质不同的问题。有的报文需要加密(这要另找措施),但许多报文并不需要加密。

请注意,鉴别与授权(authorization)也是不同的概念。授权涉及的问题是:所进行的过程是否被允许(如是否可以对某文件进行读或写)。

两类密码体制

对称秘钥密码

所谓对称密钥密码体制,即加密密钥与解密密钥都使用相同密钥的密码体制

数据加密标准DES属于对称密钥密码体制。它由IBM公司研制出,于1977年被美国定为联邦信息标准后,在国际上引起了极大的重视。ISO曾将DES作为数据加密标准。

DES的机密性仅取决于对密钥的保密,而算法是公开的。

在DES之后,1997年美国标准与技术协会(NIST),对一种新的加密标准即高级加密标准AES(Advanced Encryption Standard)进行遴选,最后由两位年轻比利时学者Joan Dacmen和Vincent Rijmen提交的Rijndael算法被选中,在2001年正式成为NIST的加密标准。在2002年成为美国政府加密标准。现在AES也是ISO/IEC 18033-3标准。

公钥密码

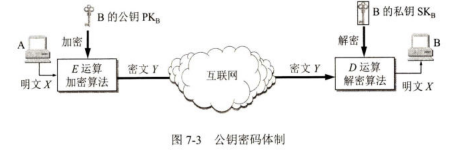

公钥密码体制的概念是由斯坦福(Stanford)大学的研究人员Diffie与Hellman于1976年提出的[DIFF76]。公钥密码体制使用不同的加密密钥与解密密钥。这种加密体制又称为非对称密钥密码体制。

公钥密码体制的产生主要有两个方面的原因,一是由于对称密钥密码体制的密钥分配问题,二是由于对数字签名的需求。

公钥密码体制提出不久,人们就找到了三种公钥密码体制。目前最著名的是由美国三位科学家Rivest, Shamir和Adleman于1976年提出并在1978年正式发表的RSA体制,它是一种基于数论中的大数分解问题的体制[RIVE78]。

在公钥密码体制中,加密密钥PK(Public Key,即公钥)是向公众公开的,而解密密钥SK(Secret Key,即私钥或密钥)则是需要保密的。加密算法E和解密算法D也都是公开的。

公钥加密, 私钥解密, 可以实现单项保密通信, 但凡持有某一终端公钥的都可以和该终端进行数据加密通信, 而解密者只能是持有私钥的该终端.

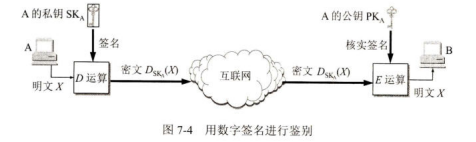

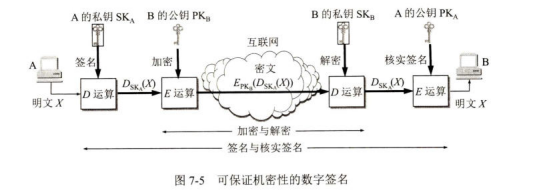

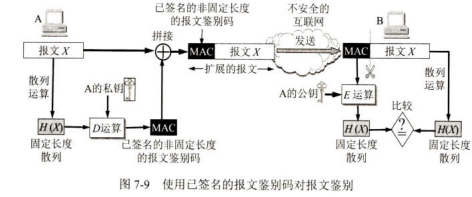

用数字签名进行鉴别

在计算机网络中传送的报文,可使用数字签名进行鉴别。

私钥具有唯一性, 能作为发送方身份认证的依据

密码散列函数

散列函数(又称为杂凑函数,或哈希函数)在计算机领域中使用得很广泛。密码学对散列函数有非常高的要求,因此符合密码学要求的散列函数又常称为密码散列函数(eryptographic hash functio)

==354==

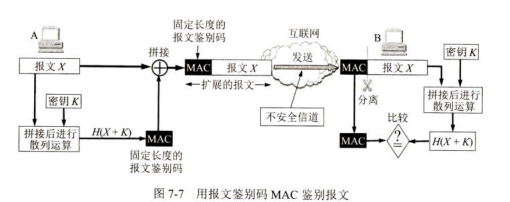

用报文鉴别码MAC鉴别报文

实体鉴别

实体鉴别和报文鉴别不同。报文鉴别是对每一个收到的报文都要鉴别报文的发送者,而实体鉴别是在系统接入的全部持续时间内对和自己通信的对方实体只需验证一次。

然而这种简单的鉴别方法具有明显的漏洞。例如,入侵者C可以从网络上截获A发给B的报文,C并不需要破译这个报文(因为破译可能很费时间),而是直接把这个由A加密的报文发送给B,使B误认为C就是A;然后B就向伪装成A的C发送许多本来应当发给A的报文。这就叫作重放攻击(replay attack)。C甚至还可以截获A的IP地址,然后把A的IP地址冒充为自己的IP地址(这叫作IP欺骗),使B更加容易受骗。

为了对付重放攻击,可以使用不重数(nonce)。不重数就是一个不重复使用的大随机数,即“一次一数”。在鉴别过程中不重数可以使B能够把重复的鉴别请求和新的鉴别请求区分开。

秘钥分配

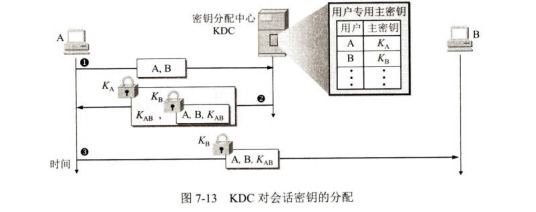

对称密钥分配

目前常用的密钥分配方式是设立密钥分配中心KDC(Key Distribution Center)。KDC是大家都信任的机构,其任务就是给需要进行秘密通信的用户临时分配一个会话密钥(仅使用一次)

非对称密钥分配

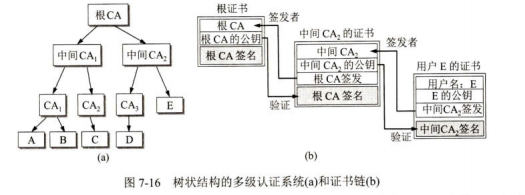

数字证书就是对公钥与其对应的实体(人或机器)进行绑定(binding)一个证明。因此它常称为公钥证书。这种签发证书的机构就叫作认证中心CA(Certification Authority),它由政府或知名公司出资建立(这样就可以得到大家的信任)。

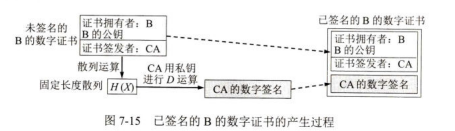

公钥公开, 而公钥与实体的对应关系无法得到确认, 不法分子可能冒充通信中的一方的身份. 于是有了CA, CA建立起公钥与实体的对应关系, 通过证书. A 拿到 B的数字证书, 先用CA公钥对证书中CA的数字签名进行E运算(CA的数字签名是证书部分散列运算再CA私钥签名的结果), 在对B的证书部分进行散列运算, 如果两个值相同, 则证书无误, A确定了次公钥对应的实体是B. 同样的方法B也能鉴别A.

为了使CA发布的数字证书在各行各业中能够通用,数字证书的格式就必须标准化。为此,ITU-T制定了X.509协议标准,后来IETF采用了现在的版本,即X.509 V3 [RFC 5280],作为互联网的建议标准(147页)。X.509又称为互联网公钥基础结构PKI(Public KeyInfrastructure)。

网络层安全协议

IPsec协议族

运输层安全协议

TSL/SSL

应用层安全协议

PGP

系统安全:防火墙与入侵检测

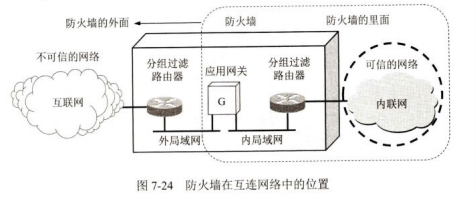

防火墙

防火墙(firewall)作为一种访问控制技术,通过严格控制进出网络边界的分组,禁止任何不必要的通信,从而减少潜在入侵的发生,尽可能降低这类安全威胁所带来的安全风险。由于防火墙不可能阻止所有入侵行为,作为系统防御的第二道防线,入侵检测系统IDS(Intrusion Detection System)通过对进入网络的分组进行深度分析与检测发现疑似入侵行为的网络活动,并进行报警以便进一步采取相应措施。

防火墙是一种特殊编程的路由器,安装在一个网点和网络的其余部分之间,目的是实施访问控制策略。这个访问控制策略是由使用防火墙的单位自行制定的。这种安全策略应当最适合本单位的需要。

==375==

入侵检测系统

防火墙试图在入侵行为发生之前阻止所有可疑的通信。但事实是不可能阻止所有的入侵行为,有必要采取措施在入侵已经开始,但还没有造成危害或在造成更大危害前,及时检测到入侵,以便尽快阻止入侵,把危害降低到最小。入侵检测系统IDS正是这样一种技术。IDS对进入网络的分组执行深度分组检查,当观察到可疑分组时,向网络管理员发出告警或执行阻断操作(由于IDS的“误报”率通常较高,多数情况不执行自动阻断)。IDS能用于检测多种网络攻击,包括网络映射、端口扫描、DoS攻击、蠕虫和病毒、系统漏洞攻击等。

入侵检测方法一般可以分为基于特征的入侵检测和基于异常的入侵检测两种。

参考

- 计算机网络(第八版)